فایروال چگونه کار می کند؟

در صورتیکه تاکنون مدت زمان کوتاهی از اینترنت استفاده کرده باشید و یا در یک اداره مشغول بکار هستید که بستر لازم برای دستیابی به اینترنت فراهم شده باشد، احتمالا” واژه ” فایروال ” را شنیده اید. مثلا” اغلب گفته می شود که : ” در اداره ما امکان استفاده از این سایت وجود ندارد ، چون سایت فوق را از طریق فایروال بسته اند “. در صورتیکه از طریق خط تلفن به مرکز ارائه دهنده خدمات اینترنت (ISP) متصل و از اینترنت استفاده می نمائید ، امکان خرید فایروال و استفاده از آن توسط ISP مربوطه نیز وجود دارد. امروزه در کشورهائی که دارای خطوط ارتباطی با سرعت بالا نظیر DSL و یا مودم های کابلی می باشند ، بهه کاربران خانگی توصیه می گردد که هر یک از فایروال استفاده نموده و با استقرار لایه فوق بین شبکه داخلی در منزل و اینترنت ، مسائل ایمنی را رعایت نمایند. بدین ترتیب با استفاده از یک فایروال می توان یک شبکه را در مقابل عملیات غیر مجاز توسط افراد مجاز و عملیات مجاز توسط افراد غیرمجاز حفاظت کرد.

فایروال چیست ؟

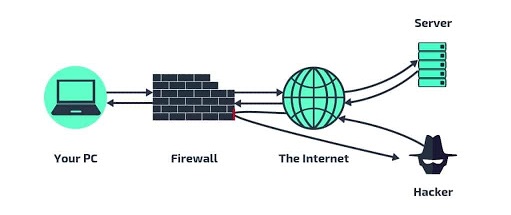

فایروال نرم افزار و یا سخت افزاری است که اطلاعات ارسالی از طریق اینترنت به شبکه خصوصی و یا کامپیوتر شخصی را فیلتر می نماید. اطلاعات فیلترشده ، فرصت توزیع در شبکه را بدست نخواهند آورد.

فرض کنید، سازمانی دارای 500 کارمند باشد. سازمان فوق دارای ده ها کامپیوتر بوده که بر روی هر کدام یک کارت شبکه نصب شده و یک شبکه درون سازمانی ( خصوصی ) ایجاد شده است . سازمان فوق دارای یک یا چند خط اختصاصی ( T1 و یا T3 ) برای استفاده از اینترنت است . بدون استفاده از فایروال تمام کامپیوترهای موجود در شبکه داخلی، قادر به ارتباط با هر سایت و هر شخص بر روی اینترنت می باشند. کاربران مربوطه قادر به استفاده از برنامه هائی همچون FTP و یا Telnet بمنظور ارتباط مستقیم با افراد حقوقی و یا حقیقی موجود بر روی اینترنت می باشند. عدم رعایت مسائل ایمنی توسط پرسنل سازمان، می تواند زمینه دستیابی به اطلاعات موجود در شبکه داخلی را برای سارقین و متجاوزان اطلاعاتی اینترنت فراهم نماید.

زمانیکه در سازمان فوق از فایروال استفاده گردد، وضعیت کاملا” تغییر خواهد کرد. سازمان مربوطه می تواند برروی هر یک از خطوط ارتباطی اینترنت یک فایروال نصب نماید. فایروال مجموعه سیاست های امنیتی را پیاده سازی می نماید. مثلا” یکی از قوانین فوق می تواند بصورت زیر باشد :

تمام کامپیوترهای موجود در شبکه مجاز به استفاده از اینترنت می باشند ، فقط یک فرد مجاز به استفاده از سرویس FTP است و سایر پرسنل مجاز به استفاده از سرویس فوق نخواهند بود.

یک سازمان می تواند برای هر یک از سرویس دهندگان خود ( وب ، FTP، Telnet و … ) قوانین مشابه تعریف نماید. سازمان قادر به کنترل پرسنل به همراه لیست سایت های مشاهده خواهد بود. با استفاده از فایروال یک سازمان قادر به کنترل کاربران شبکه خواهد بود .

فایروال ها به منظور کنترل ترافیک یک شبکه از روش های زیر استفاده می نمایند:

– فیلتر نمودن بسته های اطلاعاتی

بسته های اطلاعاتی با استفاده ازتعدادی فیلتر، آنالیز خواهند شد. بسته هائی که از آنالیز فوق سربلند بیرون آیند از فایروال عبور داده شده و بسته ها ئی که شرایط لازم را برای عبور از فایروال را نداشته باشند دور انداخته شده و از فایروال عبور نخواهند کرد.

– سرویس Proxy

اطلاعات درخواستی از طریق اینترنت توسط فایروال بازیابی و در ادامه در اختیار درخواست کننده گذاشته خواهد شد. وضعیت فوق در مواردیکه کامپیوتر موجود در شبکه داخلی، قصد ارسال اطلاعاتی را برای خارج از شبکه خصوصی داشته باشند ، نیز صدق می کند.

بهینه سازی استفاده از فایروال

فایروال ها را می توان با توجه به اهداف سازمانی بصورت کاملا” سفارشی نصب و پیکربندی کرد. در این راستا امکان اضافه و یا حذف فیلترهای متعدد بر اساس شرایط متفاوت وجود خواهد داشت :

– آدرس های IP

هر ماشین بر روی اینترنت دارای یک آدرس منحصر بفرد با نام IP است . IP یک عدد 32 بیتی بوده که بصورت چهار عدد دهدهی که توسط نقظه از هم جدا می گردند نمایش داده می شود (Octet) . در صورتیکه یک آدرس IP خارج از شبکه، فایل های زیادی را از سرویس دهنده می خواند ( ترافیک و حجم عملیات سرویس دهنده را افزایش خواهد داد) فایروال می تواند ترافیک از مبداء آدرس فوق و یا به مقصد آدرس فوق را بلاک نماید.

– اسامی دامنه ها ( حوزه )

تمام سرویس دهندگان بر روی اینترنت دارای اسامی منحصر بفرد با نام ” اسامی حوزه” می باشند. یک سازمان می تواند با استفاده از فایروال، دستیابی به سایت هائی را غیرممکن و یا صرفا” امکان استفاده از یک سایت خاص را برای پرسنل خود فراهم نماید.

– پروتکل ها

پروتکل نحوه گفتگوی بین سرویس دهنده و سرویس گیرنده را مشخص می نماید . پروتکل های متعدد با توجه به اهداف گوناگون در اینترنت استفاده می گردد. مثلا” http پروتکل وب و FTP پروتکل مربوط به دریافت و یا ارسال فایل هاا است. با استفاده از فایروال می توان، میدان فیلتر نمودن را بر روی پروتکل ها متمرکز کرد. برخی از پروتکل های رایج که می توان بر روی آنها فیلتر اعمال نمود بشرح زیر می باشند :

- IP)Internet Protocol) پروتکل اصلی برای عرضه اطلاعات بر روی اینترنت است.

- HTTP)Hyper Text Transfer Protocol) پروتکلی برای عرضه اطلاعات در وب است.

- FTP)File Transfer Protocol) پروتکلی برای دریافت و ارسال فایل ها استفاده می گردد.

- UDP)User Datagram Protocol) پروتکلی برای اطلاعاتی که به پاسخ نیاز ندارند استفاده می شود( پخش صوت و تصویر)

- ICMP)Internet control Message Protocol) این پروتکل توسط روترها و به منظور تبادل اطلاعات فی مابین استفاده می شود.

- SMTP)Simple Mail Transfer Protocol) پروتکلی برای ارسال e-mail استفاده می گردد.

- SNMP)Simple Network Management Protocol) از این پروتکل به منظور اخذ اطلاعات از یک کامپیوتر راه دور استفاده میشود.

- Telnet پروتکلی برای اجرای دستورات بر روی یک کامپیوتر از راه دور استفاده می گردد.

– پورت ها

هر سرویس دهنده ، خدمات مورد نظر خود را با استفاده از پورت های شماره گذاری شده بر روی اینترنت ارائه می دهد. مثلا” سرویس دهنده وب اغلب از پورت 80 و سرویس دهنده Ftp از پورت 21 استفاده می نماید. یک سازمان ممکن است با استفاده از فایروال امکان دستیابی به پورت 21 را بلاک نماید.

– کلمات و عبارات خاص

می توان با استفاده از فایروال کلمات و یا عباراتی را مشخص نمود تا امکان کنترل بسته های اطلاعاتی حاوی کلمات و عبارات فراهم گردد. هر بسته اطلاعاتی که حاوی کلمات مشخص شده باشد توسط فایروال بلاک خواهد شد.

همانگونه که اشاره شد فایروال ها به دو صورت نرم افزاری وسخت افزاری استفاده می گردند. فایروال های نرم افزاری بر روی کامپیوتری نصب می گردند که خط اینترنت به آنها متصل است .کامپیوتر فوق به منزله یک Gateway رفتار می نماید چون تنها نقطه قابل تماس، به منظور ارتباط کامپیوتر و اینترنت است . زمانیکه فایروال بصورت سخت افزاری در نظر گرفته شود ، تمام بخش فوق بصورت Gateway خواهد بود. امنیت فایروال های سخت افزاری به مراتب بیشتر از فایروال های نرم افزاری است .

تهدیدات

حمله کنندگان به شبکه های کامپیوتری از روش های متعددی استفاده می نمایند.

– Remote Login

امکان برقراری ارتباط با کامپیوتر و کنترل آن توسط فرد غیرمجاز است. دامنه عملیات فوق می تواند از مشاهده و دستیابی به برخی از فایل ها تا اجرای برخی برنامه ها بر روی کامپیوتر باشد.

– Application Backdoors

برخی از برنامه ها دارای امکانات ویژه ای برای دستیابی از راه دور می باشند. برخی دیگر از برنامه ها دارای اشکالاتی بوده به گونه ای که یک Backdoor را ایجاد و یا امکان دستیابی مخفی را ارائه می دهند. در هر حالتت امکان کنترل برنامه فراهم خواهد گردید.

– SMTP session hijacking

پروتکل SMTP رایج ترین روش برای ارسال e-mail است . با دستیابی به لیستی از آدرس های e-mail ، یک شخص قادر به ارسال e-mail به هزاران کاربر دیگر خواهد شد.

– اشکالات سیستم های عامل

سیستم های عامل نظیر سایر برنامه های کاربردی ممکن است دارای Backdoor باشند.

– انفجار E-mail

یک شخص قادر به ارسال صدها و هزاران e-mail مشابه در مقاطع زمانی متفاوت است. با توجه به وضعیت فوق سیستم پست الکترونیکی قادر به دریافت تمام نامه های ارسالی نخواهد بود.

– ماکرو

اغلب برنامه های کاربردی این امکان را برای کاربران خود فراهم می نمایند که مجموعه ای از اسکریپت ها را بمنظور انجام عملیات خاصی نوشته و نرم افزار مربوطه آنها را اجراء نماید. اسکریپت های فوق ” ماکرو ” نامیده می شوند. حمله کنندگان به شبکه های کامپیوتری با آگاهی از واقعیت فوق، اقدام به ایجاد اسکریپت های خاص خود نموده که با توجه به نوع برنامه ممکن است داده ها را حذف و یا باعث از کار افتادن کامپیوتر گردند.

– ویروس

رایج ترین روش جهت آسیب رساندن به اطلاعات، ویروس است . ویروس یک برنامه کوجک است که قادر به تکثیر خود بر روی کامپیوتر دیگر است . عملکرد ویروس ها بسیار متفاوت بوده و از اعلام یک پیام ساده تا حذف تمام داده ها را میی تواند شامل گردد.

سرویس دهنده Proxy

سرویس دهنده Proxy اغلب با یک فایروال ترکیب می گردد. سرویس دهنده Proxy بمنظور دستیابی به صفحات وب توسط سایر کامپیوترها استفاده می گردد. زمانیکه کامپیوتری درخواست یک صفحه وب را می نماید، صفحه مورد نظر توسط سرویس دهنده Proxy بازیابی و در ادامه برای کامپیوتر متقاضی ارسال خواهد شد. بدین ترتیب تمام ترافیک ( درخواست و پاسخ ) بین درخواست کننده یک صفحه وب و پاسخ دهنده از طریق سرویس دهنده Proxy انجام می گیرد.

سرویس دهنده Proxy می تواند کارائی استفاده از اینترنت را افزایش دهد. پس از دستیابی به یک صفحه وب ، صفحه فوق بر روی سرویس دهنده Proxy نیز ذخیره (Cache) می گردد. در صورتیکه در آینده قصد استفاده از صفحه فوق را داشته باشید صفحه مورد نظر از روی سرویس دهنده Proxy در اختیار شما گذاشته می شود( الزامی به برقراری ارتباط مجدد و درخواست صفحه مورد نظر نخواهد بود).